IT-Management-Software von Rippling

Sichere IT beginnt mit zentraler Kontrolle.

Die IT-Plattform von Rippling verbindet Nutzer-, Geräte- und Inventardaten in einem zentralen System - für volle Transparenz und Kontrolle über Logins, Zugriffe und Endgeräte.

Führende IT-Management-Lösung auf Capterra

Mehr als 5000 IT-Kunden

Führende Lösung für einmalige Anmeldung (SSO) auf G2

Top-Bewertungen bei Expert Insights

Führend in der IT-Kategorie bei CTO Club

Native Lösungen und Integrationen

Steuern Sie das gesamte Beschäftigungsverhältnis Ihrer Mitarbeiter innerhalb eines Systems, mit umfassenden Tools für das Identitäts-, Geräte- und Inventarmanagement sowie mehr als 500 Integrationen – einschließlich benutzerdefiniertem SCIM und SAML.

Entwickelt, um Ihren Ansprüchen zu entsprechen

Benutzerdefinierte Workflows, Berechtigungsprofile, Richtlinien und Berichte ermöglichen Ihnen ein individuelles IT-Management ganz nach Ihren Anforderungen.

Auf Basis einer einzigen Informationsquelle

Vereinen Sie Ihr IdP und HRIS in einem universellen Datensatz, um Hunderte Benutzer- und Geräteattribute nutzbar zu machen – ganz ohne manuellen Datenabgleich oder Integrationshindernisse.

Mit Rippling können IT-Teams über sich hinauswachsen

Systeme zentralisieren

Eigens entwickelte Tools für das Identitäts-, Geräte- und Inventarmanagement verschlanken den Integrationsbedarf.

Verwaltungsaufgaben halbieren

Ohne Rippling benötigen Kunden mindestens 50 % mehr Admin-Manpower für Aufgaben, die Rippling einfach automatisiert.

Sicherheitsniveau stärken

Native Daten ermöglichen granulare Richtlinien, die Sie mit wenigen Klicks auf Ihre gesamte Organisation anwenden können.

Automatisierung über den gesamten Mitarbeiterzyklus

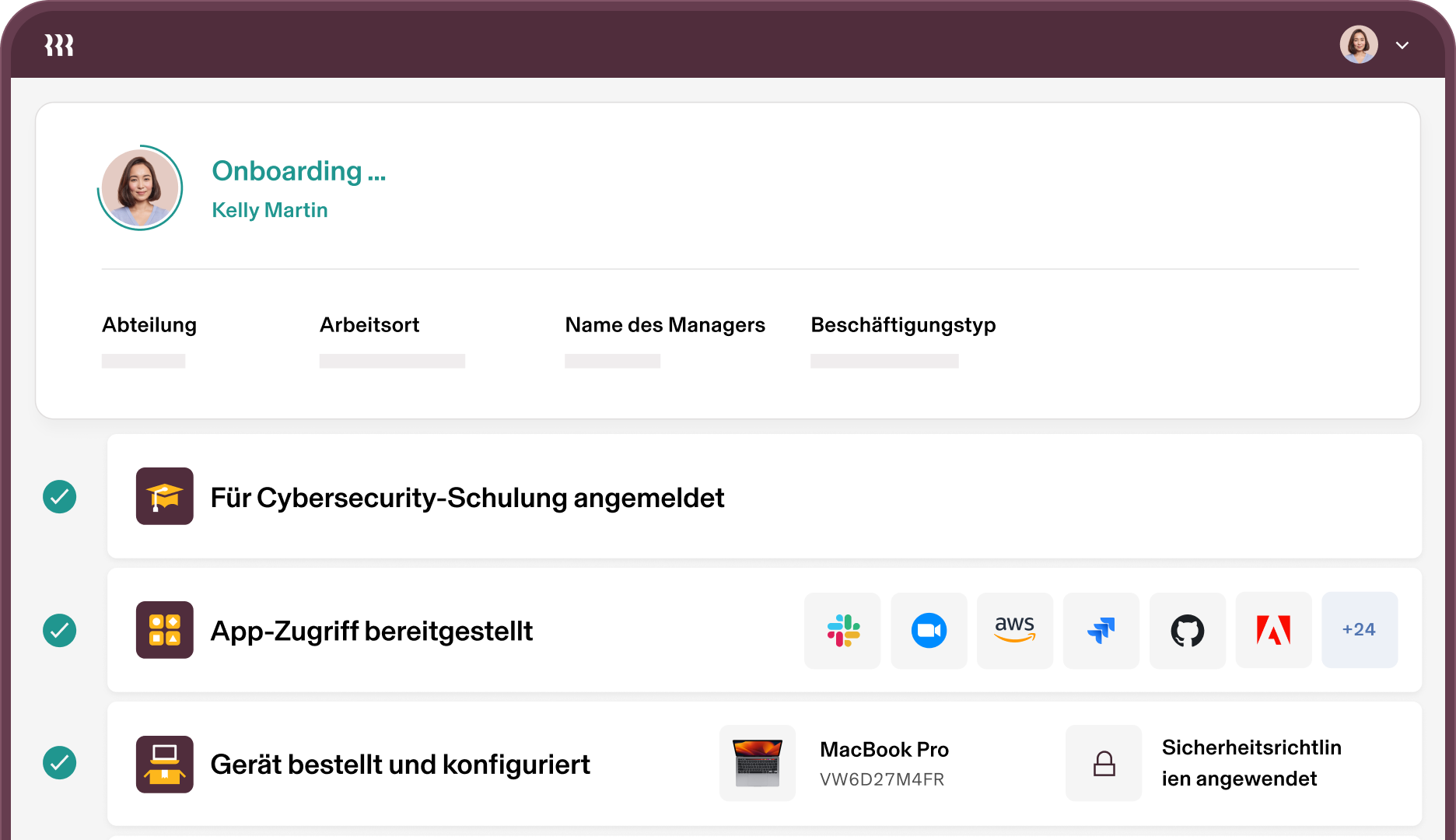

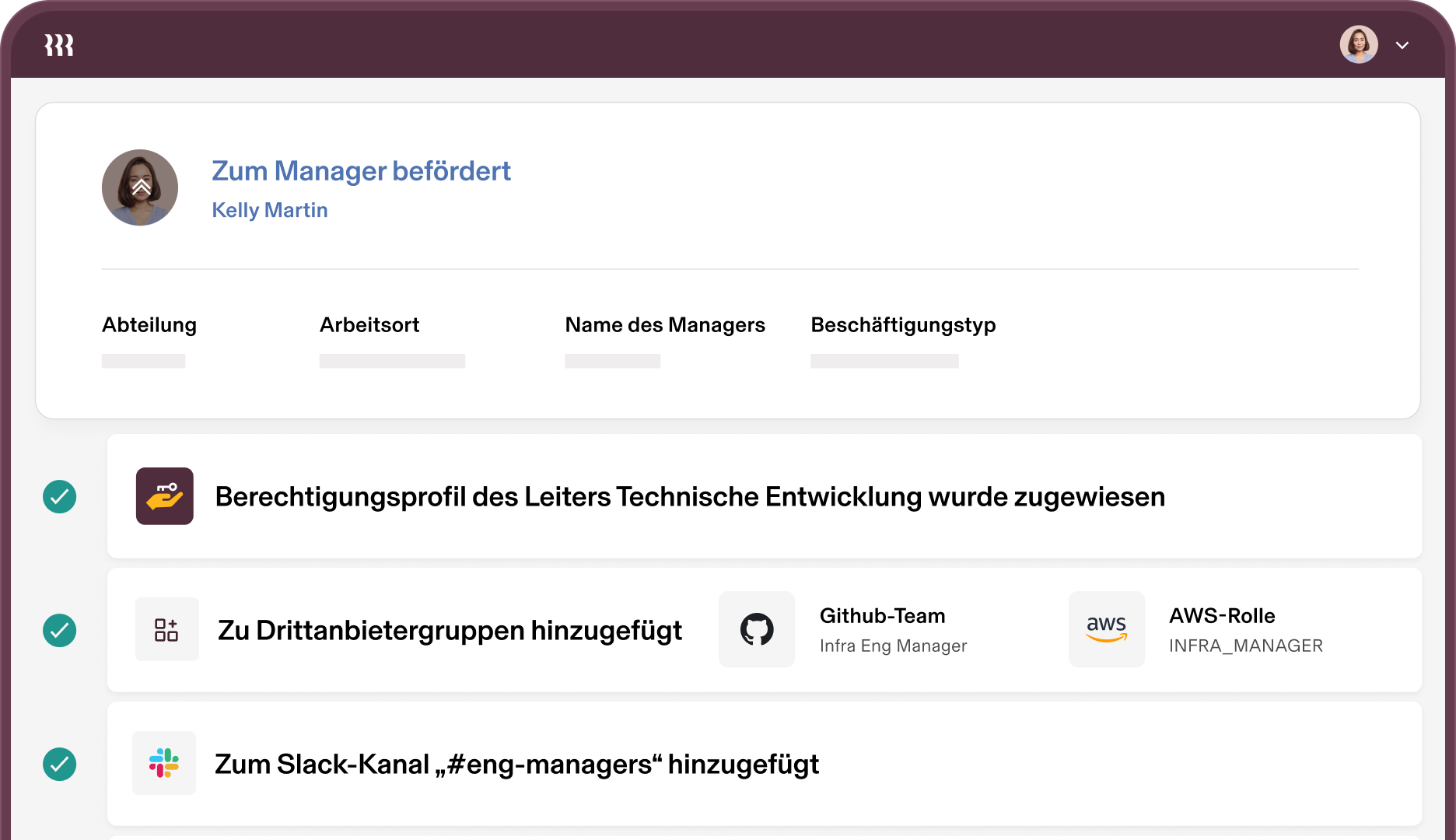

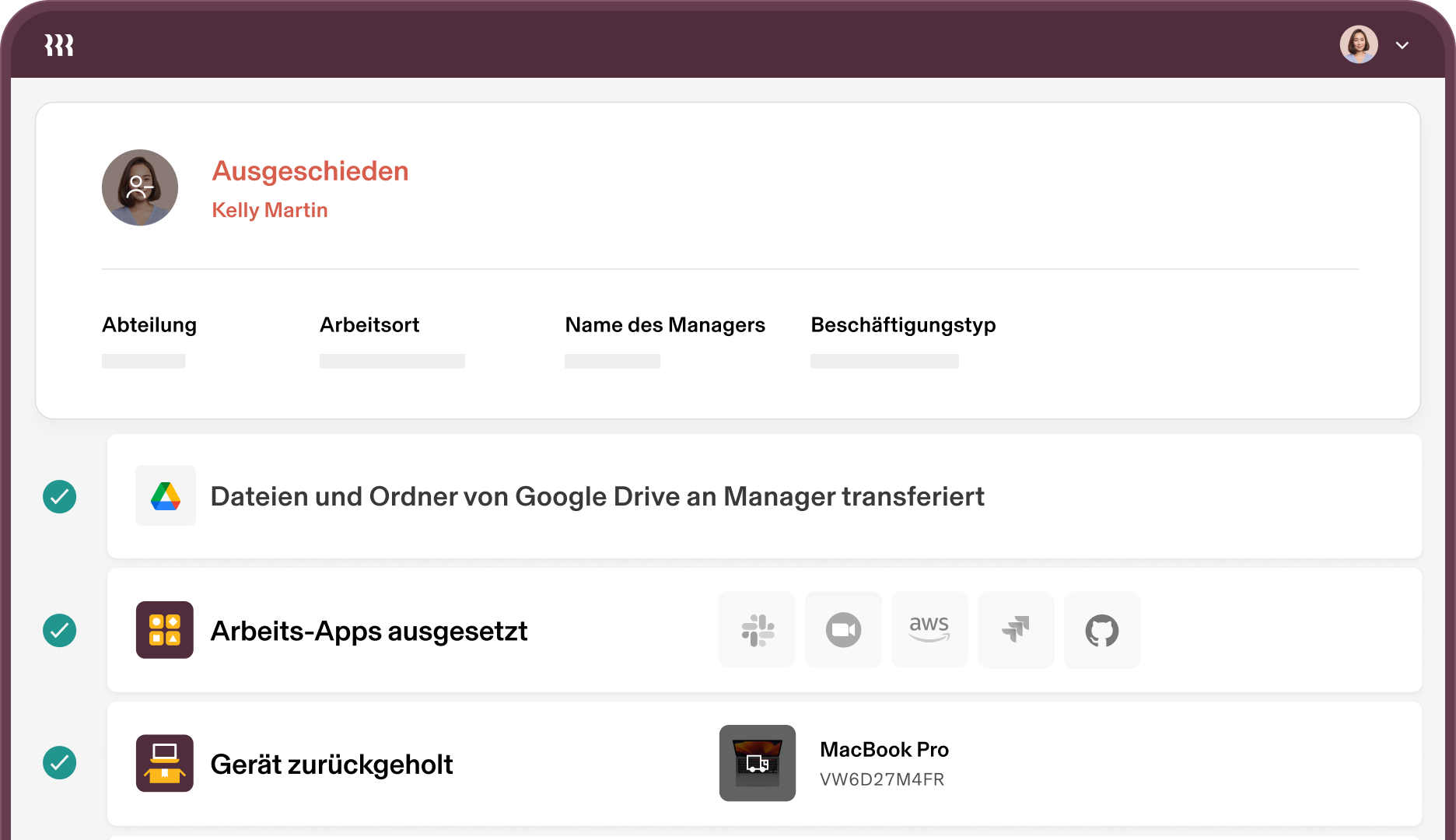

Automatisierte Richtlinien für Bereitstellung, SSO, Berechtigungen und Geräte sorgen für zuverlässige Sicherheit, vom Onboarding bis zum Offboarding und jeglichen Änderungen dazwischen.

Onboarding

Rollenwechsel

Offboarding

Sie machen die Regeln. Rippling setzt sie durch.

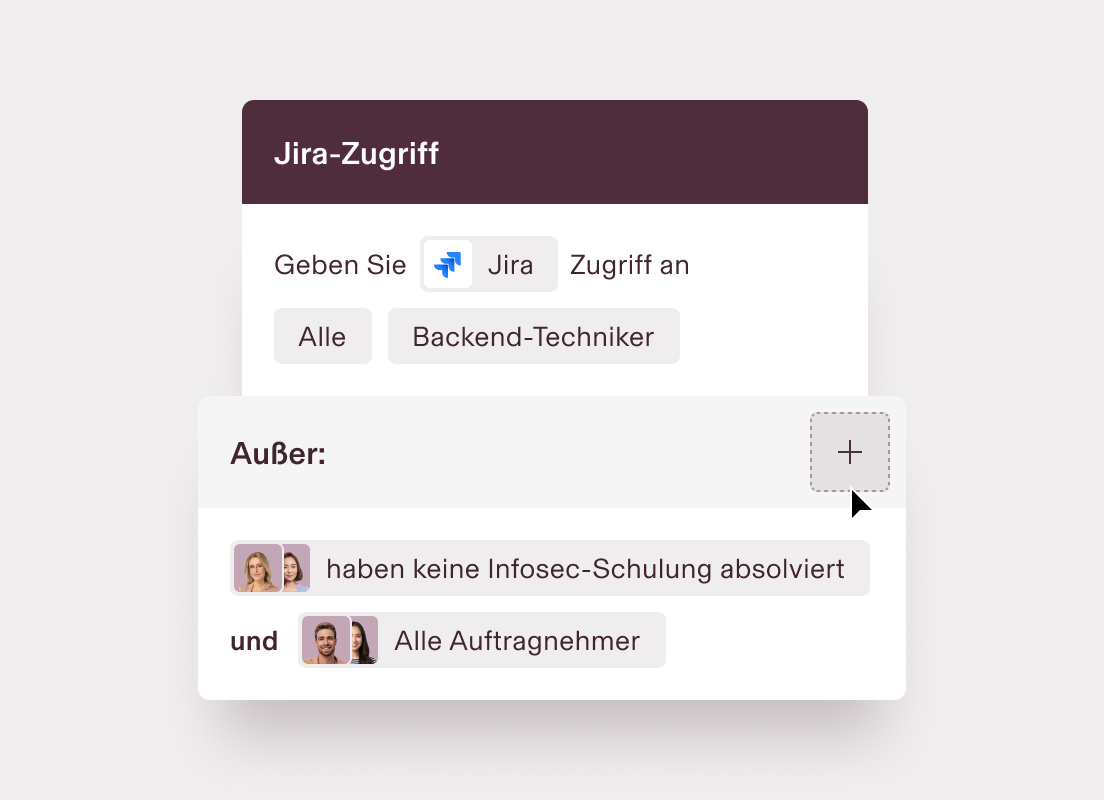

Stellen Sie benutzerdefinierte Sicherheitsrichtlinien auf Basis von Echtzeit-Benutzer- und Gerätedaten bereit – wie Abteilung, Betriebssystem und Hunderte anderer Attribute –, die automatisch mit Ihrer gesamten Organisation mitwachsen.

Dynamische Authentifizierung durchsetzen

Sicherheitsrichtlinien sind keine Universallösung für alle Gegebenheiten. Authentifizierungsanforderungen sollten vielmehr individuell auf granulare Daten wie Rollen und Abteilung ausgerichtet werden.

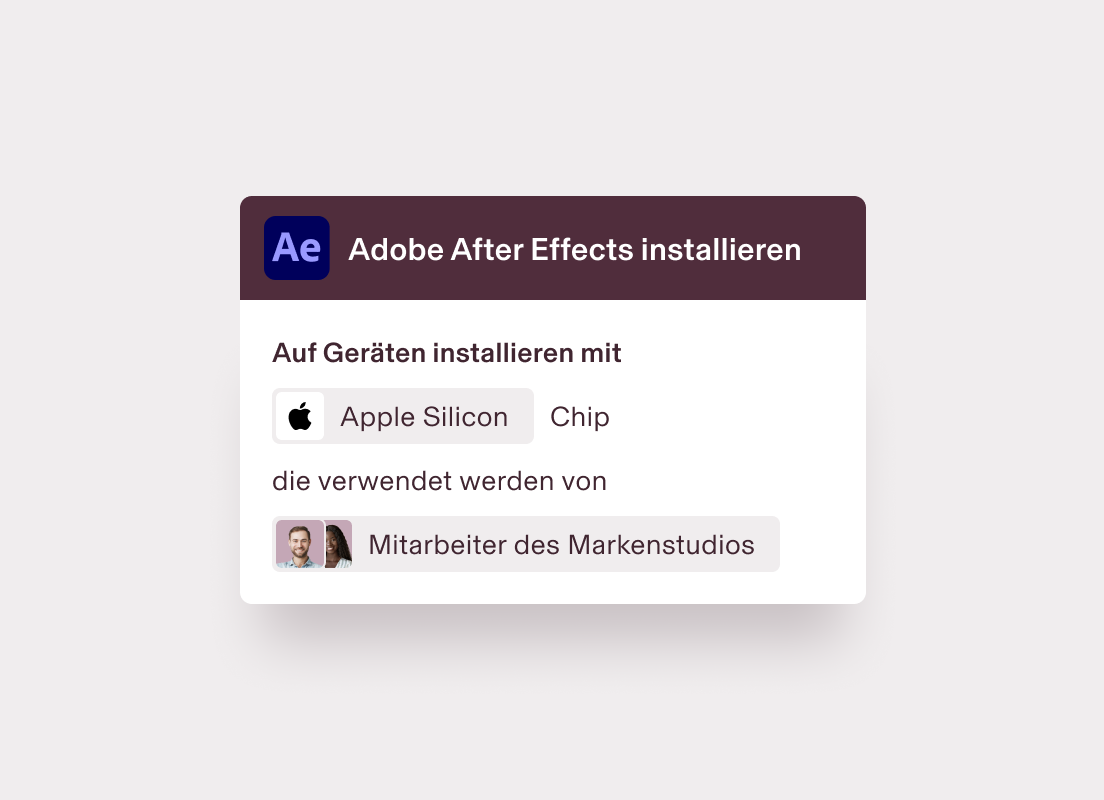

Gerätekonfiguration vereinfachen

Stellen Sie Software, Richtlinien und Konfigurationen für Geräte auf Basis dynamischer Sets gemeinsamer Benutzer- und Geräteattribute (wie Betriebssystem, Abteilung und Verschlüsselungsstatus) bereit.

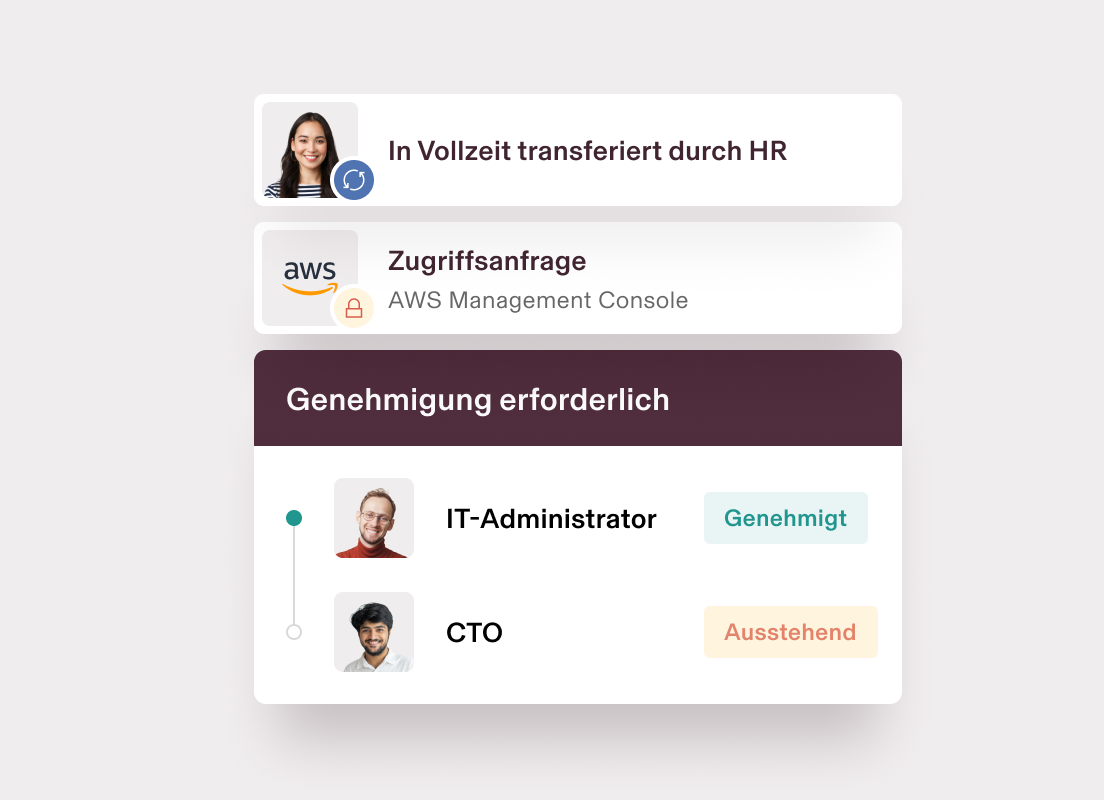

Systemänderungen steuern

Leiten Sie Anfragen automatisch an die richtigen Genehmiger weiter und erstellen Sie dynamische Richtlinien, um eine nahtlose Zusammenarbeit zwischen IT und HR zu gewährleisten.

Zugriff stets aktuell halten

Berechtigungen werden automatisch aktualisiert, was dafür sorgt, dass jeder über die richtigen Zugriffsrechte verfügt – ganz ohne manuelle Eingriffe Ihres Teams.

Einheitliche Benutzeroberfläche

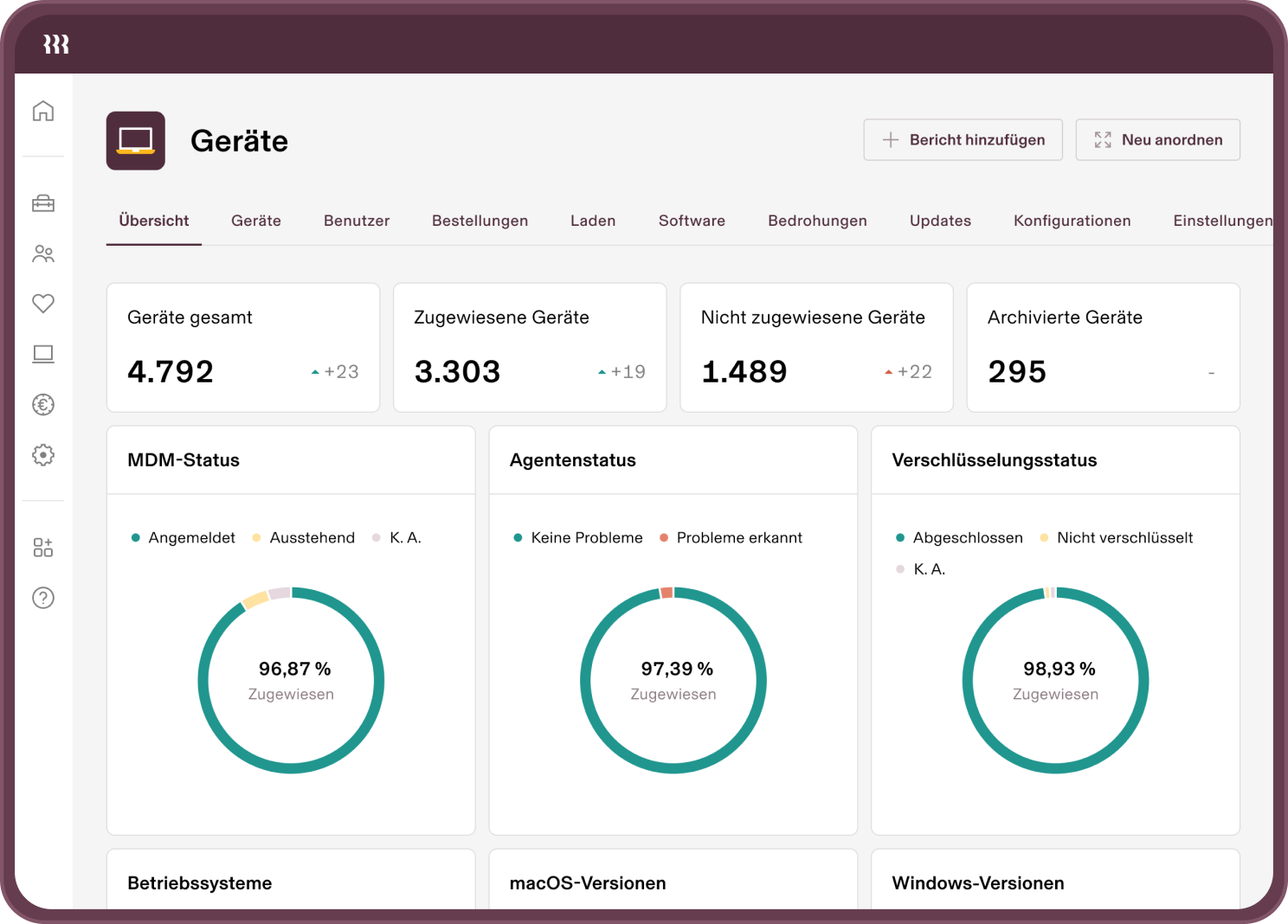

Umfassende Transparenz

Mit Rippling haben Sie den Status des Identitäts-, Zugriffs-, Geräte- oder Inventarmanagements immer im Blick. Noch tiefere Einblicke bieten Berichte, eine detaillierte Aufschlüsselung von Benutzer- und Gerätedaten sowie die Nachverfolgbarkeit von Aktivitäten.

WORKFLOWS

Befreien Sie sich von

manuellen Administrationsaufgaben

Mit benutzerdefinierten Workflows, die von Benutzer- oder Gerätedaten Ihrer Flotte ausgelöst werden, bleiben Sie immer auf dem Laufenden – für weniger Notlösungen und entspannteres Arbeiten.

Verdächtige Aktivitäten erkennen

Sorgen Sie bei Ihren extern arbeitenden Teams für Sicherheit mit verhaltensbasierten Auslösern, die Multi-Faktor-Authentifizierung erzwingen, sobald eine verdächtige IP-Adresse erkannt wurde.

Ihre Geräteflotte überwachen

Erstellen Sie granulare Workflows auf Basis von Echtzeit-Flottendaten – wie automatisierte Benachrichtigungen für Manager und Mitarbeiter, wenn die Anmeldung von einem bestimmten Gerät ausbleibt.

Abrufe jederzeit im Blick behalten

Legen Sie Regeln fest, um den Geräteabruf und die Lagerung in einem der Gerätelager von Rippling automatisch auszulösen.

Sicherheit von Anfang bis Ende

Alle Sicherheitstools, die Sie benötigen – und noch mehr

Nutzerbereitstellung und SSO

Rollenbasierte Zugriffskontrollen

Überprüfungsprotokolle zu Aktivitäten

Durchsetzung von Multi-Faktor-Authentifizierung und Passwort

Betriebssystemübergreifendes MDM

Compliance-Berichte

Endpunktmanagement und -schutz

Betriebssystem- und Softwareupdates

SOC 2 Typ II, ISO 27001, CSA STAR Stufe 2

Rippling verbindet Sicherheitsfunktionen der Enterprise-Klasse mit regelmäßigen Audits, damit Ihre Daten immer geschützt sind.

Erfahren Sie mehr über SicherheitVOLLUMFASSENDE IT-SOFTWARE

Native Tools für den gesamten Benutzer- und Gerätelebenszyklus

Alle

Gerätemanagement

Identität und Zugriff

Inventarmanagement

Anders aufgebaut

Einfach alles analysieren, automatisieren und koordinieren

Die meisten „All-in-one“-Softwarelösungen bestehen aus erworbenen Systemen. Diese Module sind nicht miteinander verbunden und Ihre Daten sind es damit auch nicht. Rippling verfolgt einen plattformbasierten Ansatz und schafft Produkte, die auf einer einzigen Informationsquelle für alle mitarbeiterbezogenen Geschäftsdaten basieren. Diese umfassende, flexible Datenquelle ermöglicht eine Reihe leistungsstarker Funktionen.

Berechtigungen

Automatisch verwalten, was jede Person in Ihrem Unternehmen sehen und tun und worauf sie zugreifen kann

Richtlinien

Benutzerdefinierte Richtlinien erstellen, die die individuellen Regelungen und Prozesse Ihres Unternehmens durchsetzen

Workflows

Nahezu alles mit Hilfe von hochgradig benutzerdefinierten Auslösern und fortschrittlichen Workflow-Aktionen automatisieren

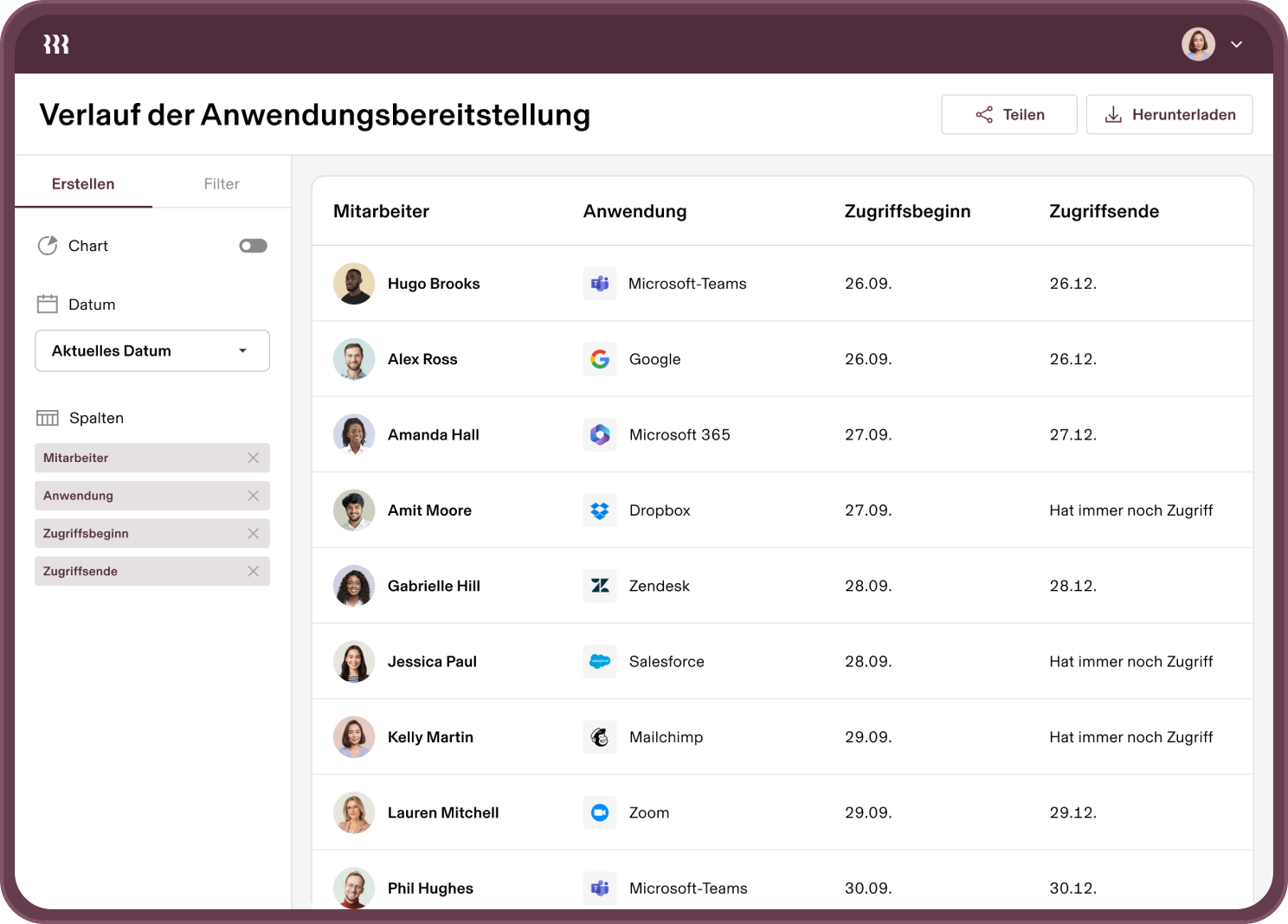

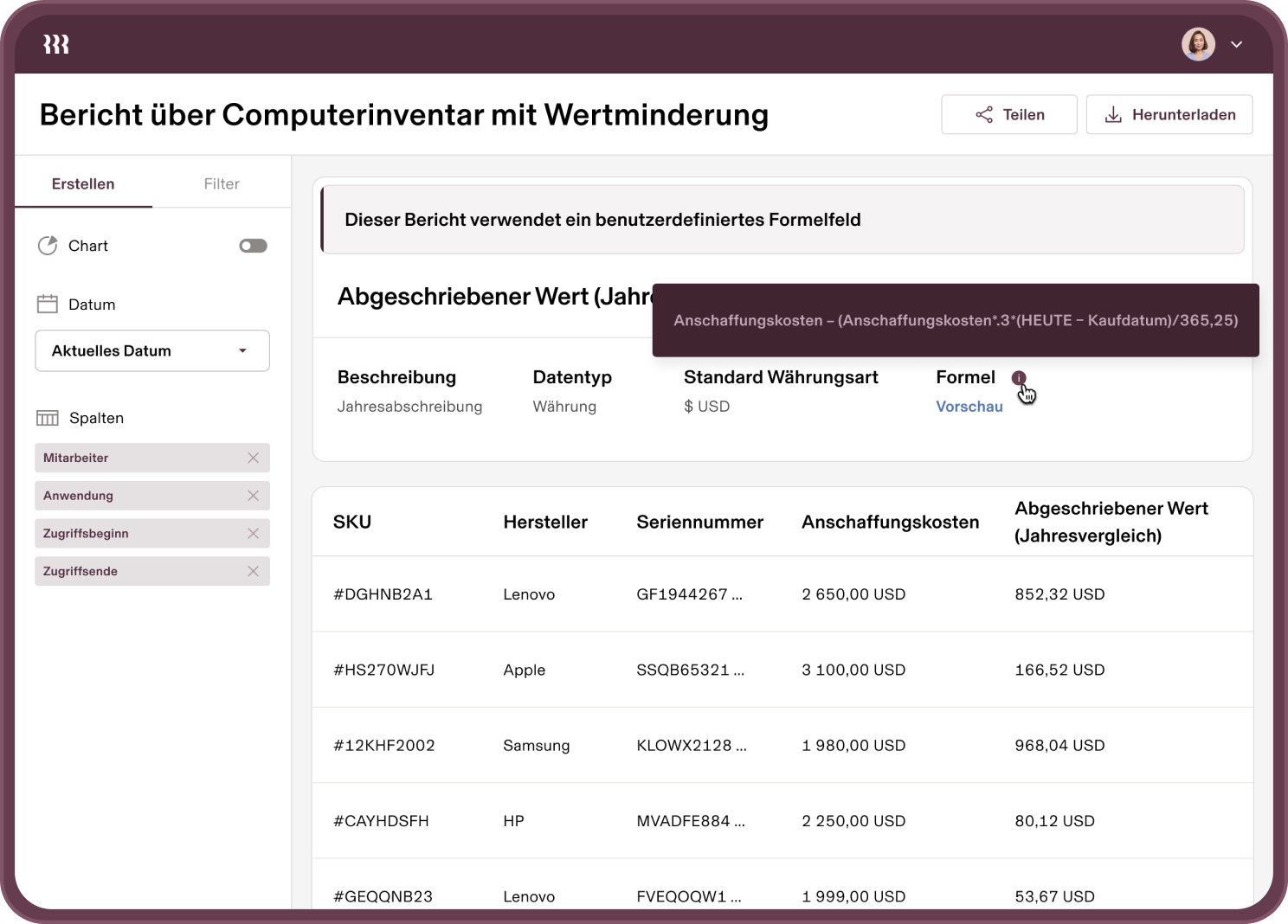

Analytics

Schneller bessere Entscheidungen treffen – mit vereinheitlichten Echtzeit-Daten in einem einfach anzuwendenden Berichts-Tool

Ressourcen

Blick hinter die

Kulissen

Erleben Sie Rippling IT in Aktion

Häufig gestellte Fragen

Was ist Software für das Management von Informationstechnologie (IT)?

IT-Management-Software ist eine cloudbasierte Lösung, die IT-Abteilungen zentrale Kontrolle und Einblick in ihre Technologie- und Geräteinfrastruktur gibt.

Mit IT-Management-Software gehören isolierte Monitoring-Tools, wiederkehrende Aufgaben oder manuell aufwendige Prozesse der Vergangenheit an. Stattdessen können IT-Teams ihre Workflows optimieren, einheitliche Richtlinien durchsetzen und umfassende Einblicke in ihre gesamte IT-Umgebung erhalten. Das Ergebnis: optimierte IT-Abläufe, bessere Cybersicherheit und Automatisierung über den gesamten Benutzerlebenszyklus, vom Onboarding bis zum Offboarding.

Wie lässt sich die geschäftliche Effizienz mit IT-Management-Software verbessern?

Eine effektive IT-Servicemanagement-(ITSM-)Lösung kann die geschäftliche Effizienz deutlich steigern. Wie? Durch die Automatisierung von Geschäftsprozessen und die Zentralisierung des IT-Asset-Managements. IT-Management-Software automatisiert entscheidende Prozesse wie die Bereitstellung von Benutzern und Software sowie Offboarding-Prozesse.

Wenn IT-Abteilungen von Verwaltungsaufgaben wie Geräte-, Inventar- und Asset-Management entlastet werden, können sie sich schneller um die Lösung von Problemen kümmern, Ausfallzeiten minimieren und die konsistente Durchsetzung von Richtlinien sicherstellen. All das trägt zu einer sichereren und stabileren IT-Infrastruktur bei.

Wie wähle ich die richtige IT-Management-Software für mein Unternehmen aus?

Zur Auswahl der richtigen IT-Management-Plattform müssen Sie Ihre individuellen Geschäftsanforderungen und die vorhandene IT-Umgebung genau berücksichtigen. Achten Sie auf:

- Einheitliche Datenarchitektur, die das Identitäts- und Zugriffsmanagement, das Gerätemanagement und das Inventarmanagement umfassend abdeckt

- Automatisierung, die zentrale Workflows optimiert und granulare Sicherheitsrichtlinien durchsetzt

- Skalierbarkeit, damit die Software mit Ihrem Unternehmen mitwächst

- Integrationen mit Ihrer bestehenden Anwendungsinfrastruktur

- Sicherheits- und Compliance-Zertifizierungen (wie SOC 2 und ISO 27001)

- Ein Self-Service-Benutzererlebnis, das jedem Teammitglied die Benutzung erleichtert, unabhängig von technischen Vorkenntnissen