Reibungslose Sicherheit

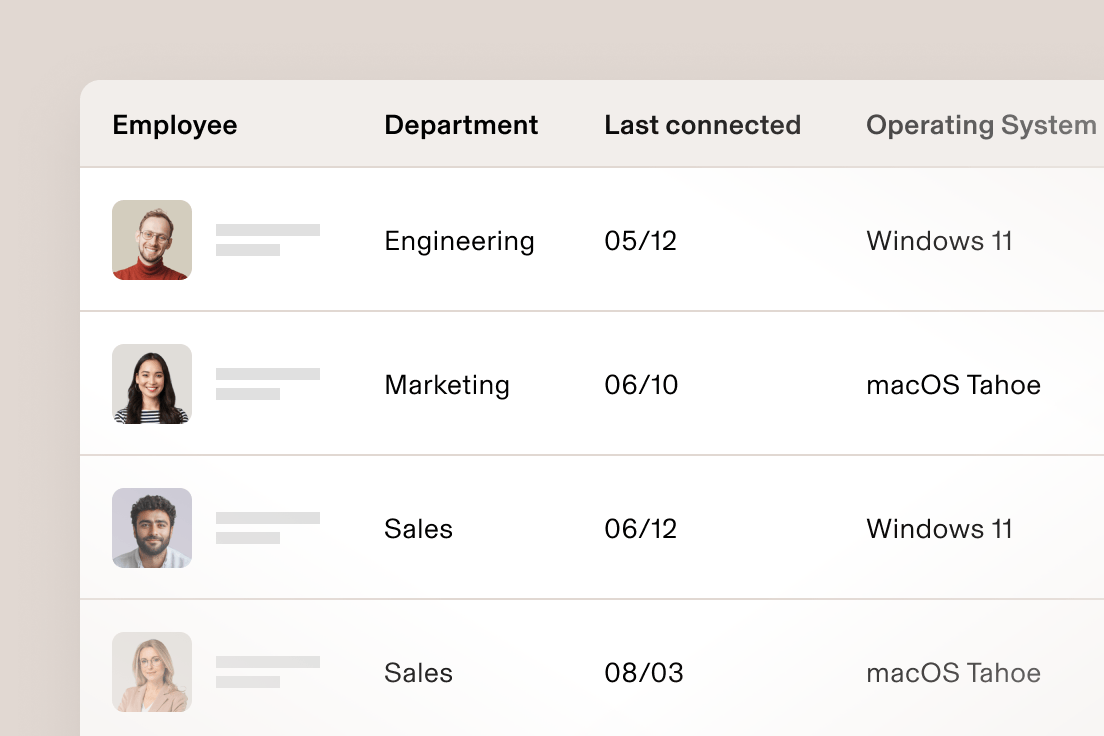

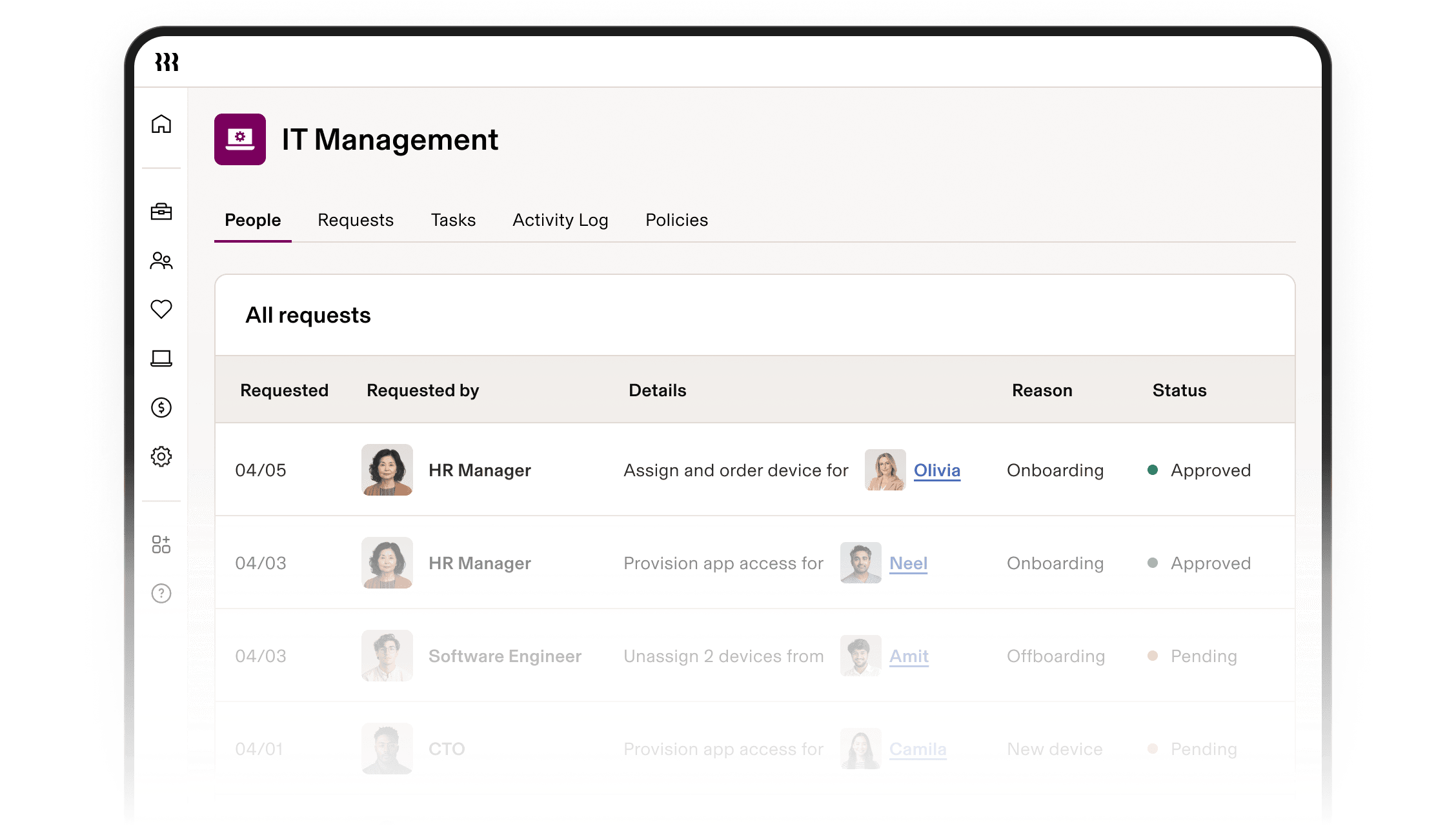

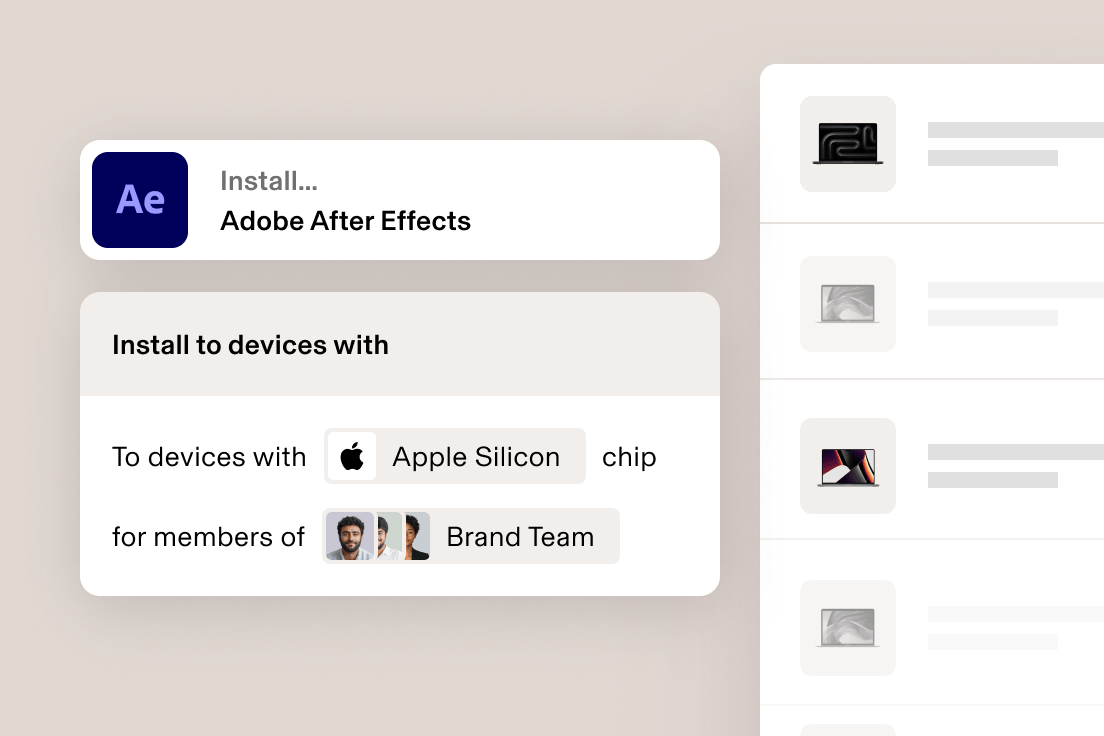

Rippling bietet detaillierte Einstellungen für die Absicherung der Geräteflotte und des Benutzerlebenszyklus – z. B. für benutzerdefinierte Richtlinien, Geräteüberwachung, facettenreiche Berichte und den Umgang mit Bedrohungen.

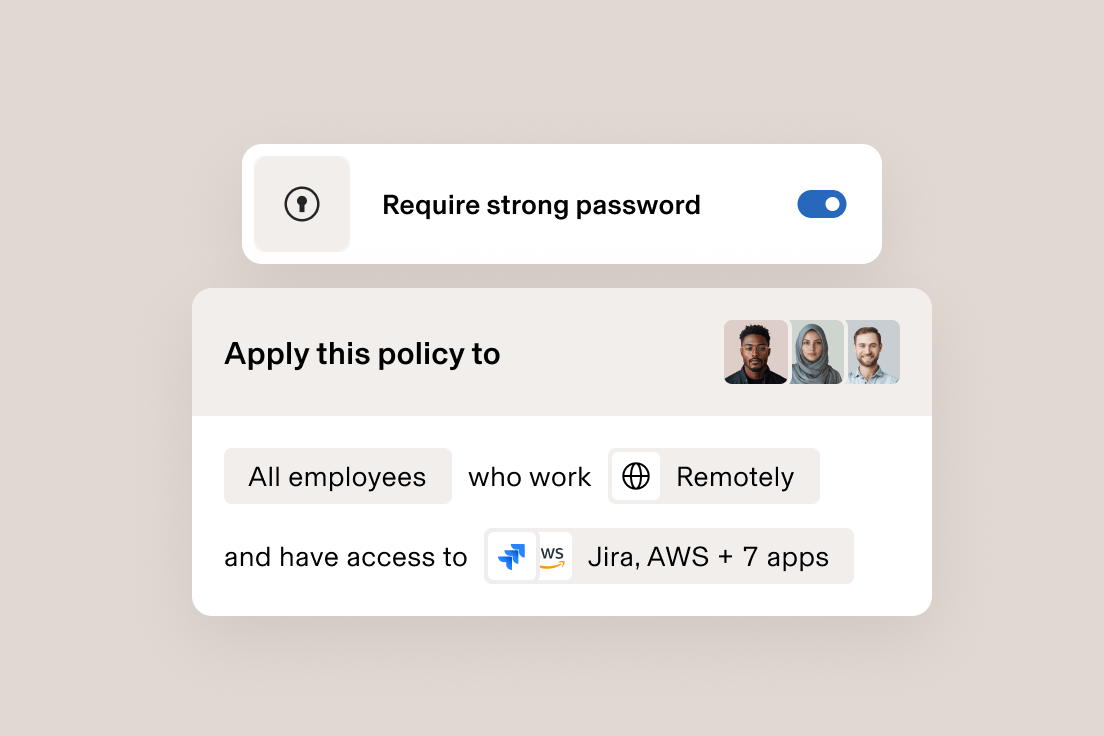

Individuelle Sicherheitsrichtlinien basierend auf Benutzer- und Gerätedaten werden automatisch aktualisiert, damit Ihre Organisation auf dem neuesten Stand der Sicherheit bleibt.

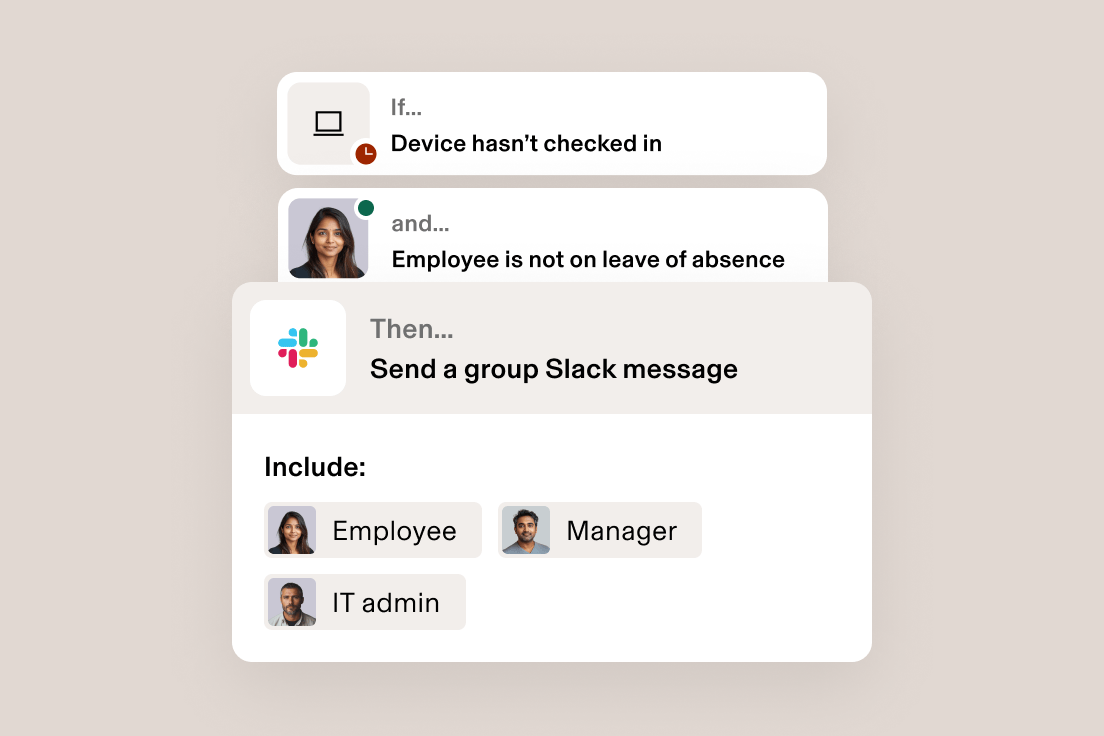

In puncto Sicherheit topaktuell: Durch benutzerdefinierte Workflows werden Sie zu allen Sicherheitsbedrohungen informiert. Geräte müssen so nicht mehr eigenhändig überprüft und auch keine Daten gesichtet werden.