Logiciel de gestion IT de Rippling

Renforcez la sécurité.

Éliminez les tâches fastidieuses.

La plateforme de gestion IT de Rippling est alimentée par des données natives sur les utilisateurs et les appareils. Ainsi, vous bénéficiez d’une visibilité et d’un contrôle total sur les identités, les appareils et les stocks tout au long du cycle de vie des utilisateurs.

N° 1 pour la gestion IT sur Capterra

Plus de 5 000 clients du secteur de l’IT

N° 1 pour l’authentification unique (SSO) sur G2

En tête de classement sur Expert Insights

Leader de sa catégorie sur CTO Club

Solutions et intégrations natives

Contrôlez l’intégralité du cycle de vie des utilisateurs dans un seul système grâce à des outils de gestion des identités, des appareils et des stocks entièrement intégrés, ainsi qu’à plus de 500 intégrations, y compris des intégrations SCIM et SAML personnalisées.

Conçu pour s’adapter à votre fonctionnement

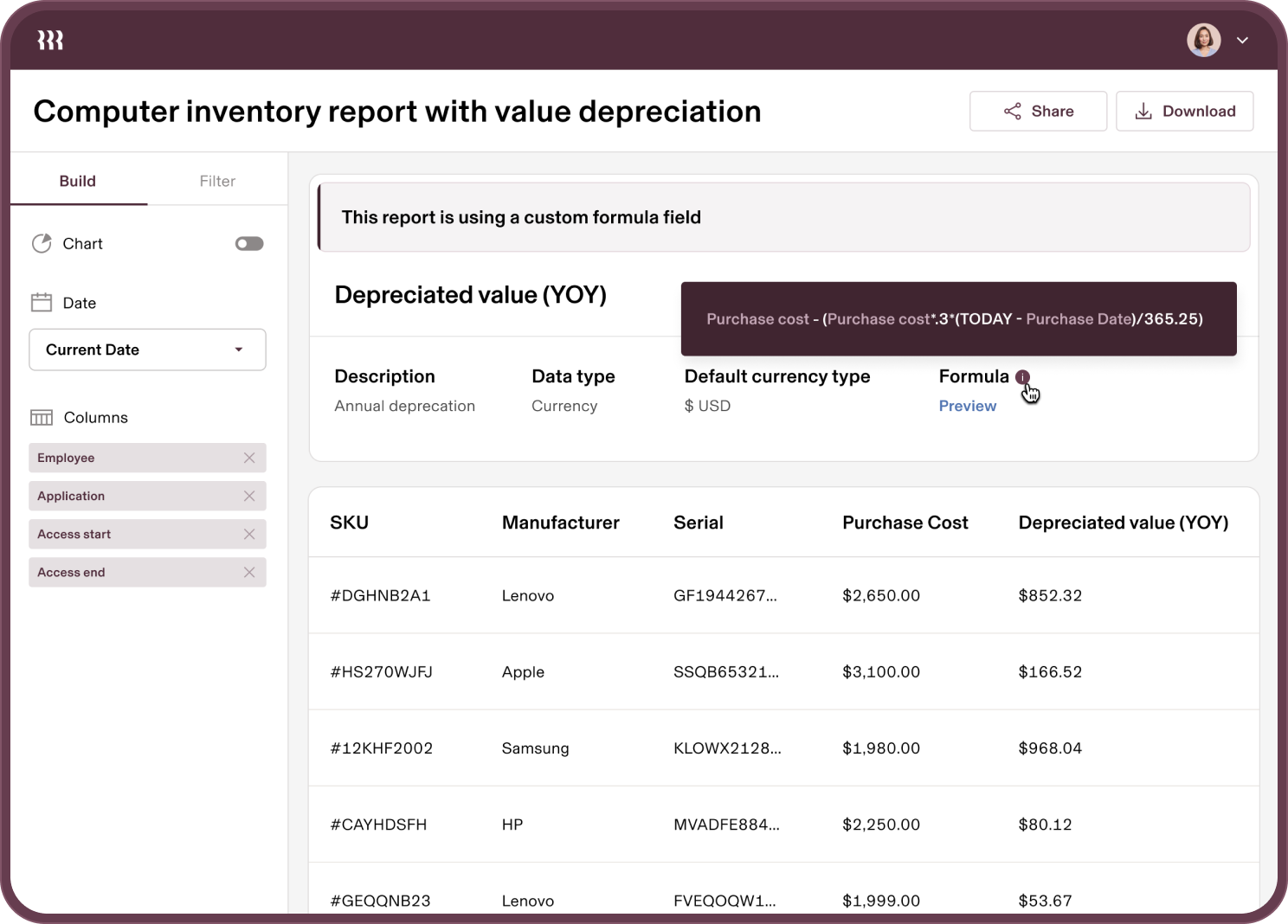

Les workflows personnalisés, les profils d’autorisation, les politiques et les rapports vous permettent de gérer l’IT avec ou sans intervention, selon vos besoins.

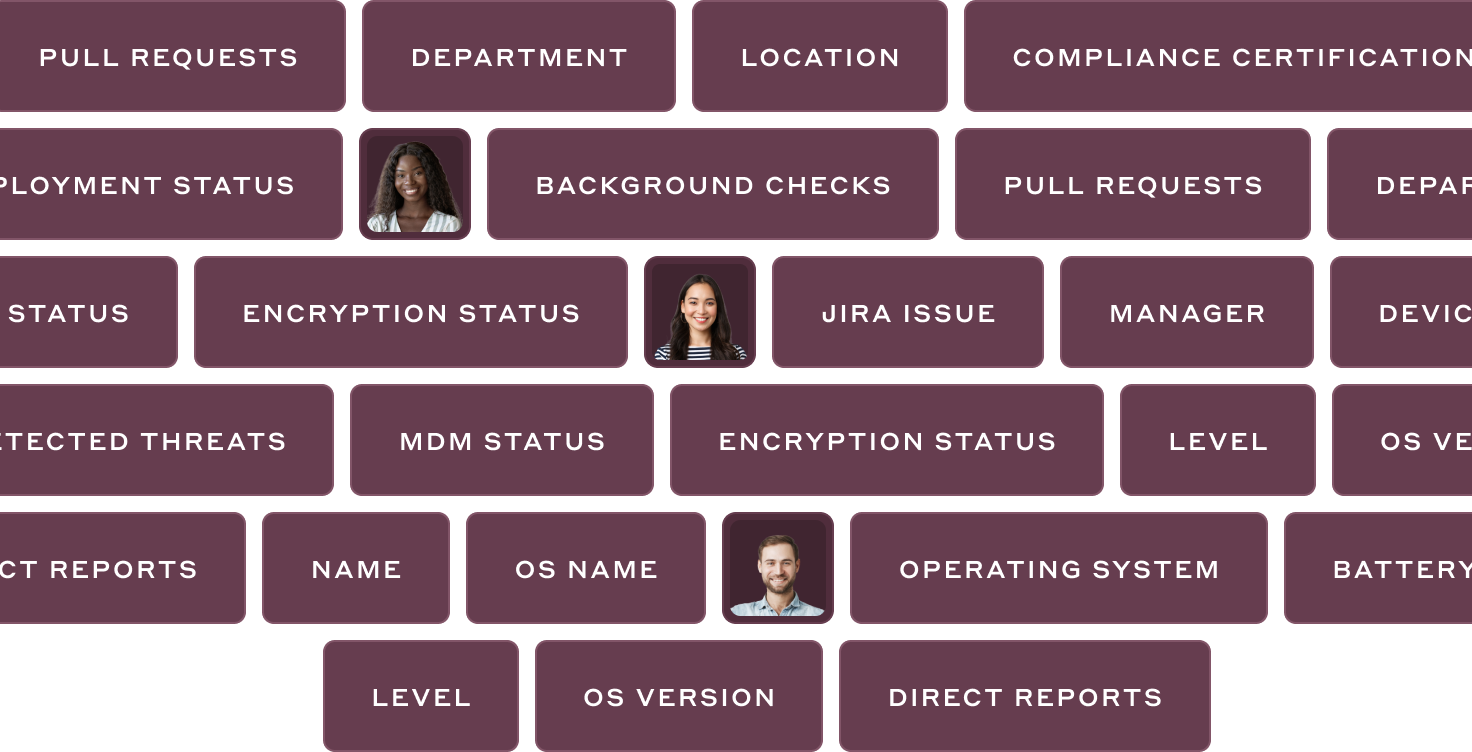

Basé sur une source unique de vérité

Unifiez votre fournisseur d’identité et votre SIRH sur un ensemble de données universel pour tirer parti de centaines d’attributs d’utilisateurs et d’appareils, sans devoir rapprocher manuellement les données ni créer des intégrations.

Avec Rippling, jouez dans la catégorie supérieure, quelle que soit la taille de votre équipe IT

Centralisez vos systèmes

Les outils natifs de gestion des identités, des appareils et des stocks réduisent le nombre d’intégrations nécessaires.

Divisez par deux les tâches administratives

Les entreprises qui n’utilisent pas Rippling doivent embaucher au moins 50 % d’administrateurs en plus pour gérer le travail que Rippling automatise.

Renforcez votre posture de sécurité

Les données natives permettent d’élaborer des politiques granulaires que vous pouvez appliquer à l’ensemble de votre entreprise en quelques clics seulement.

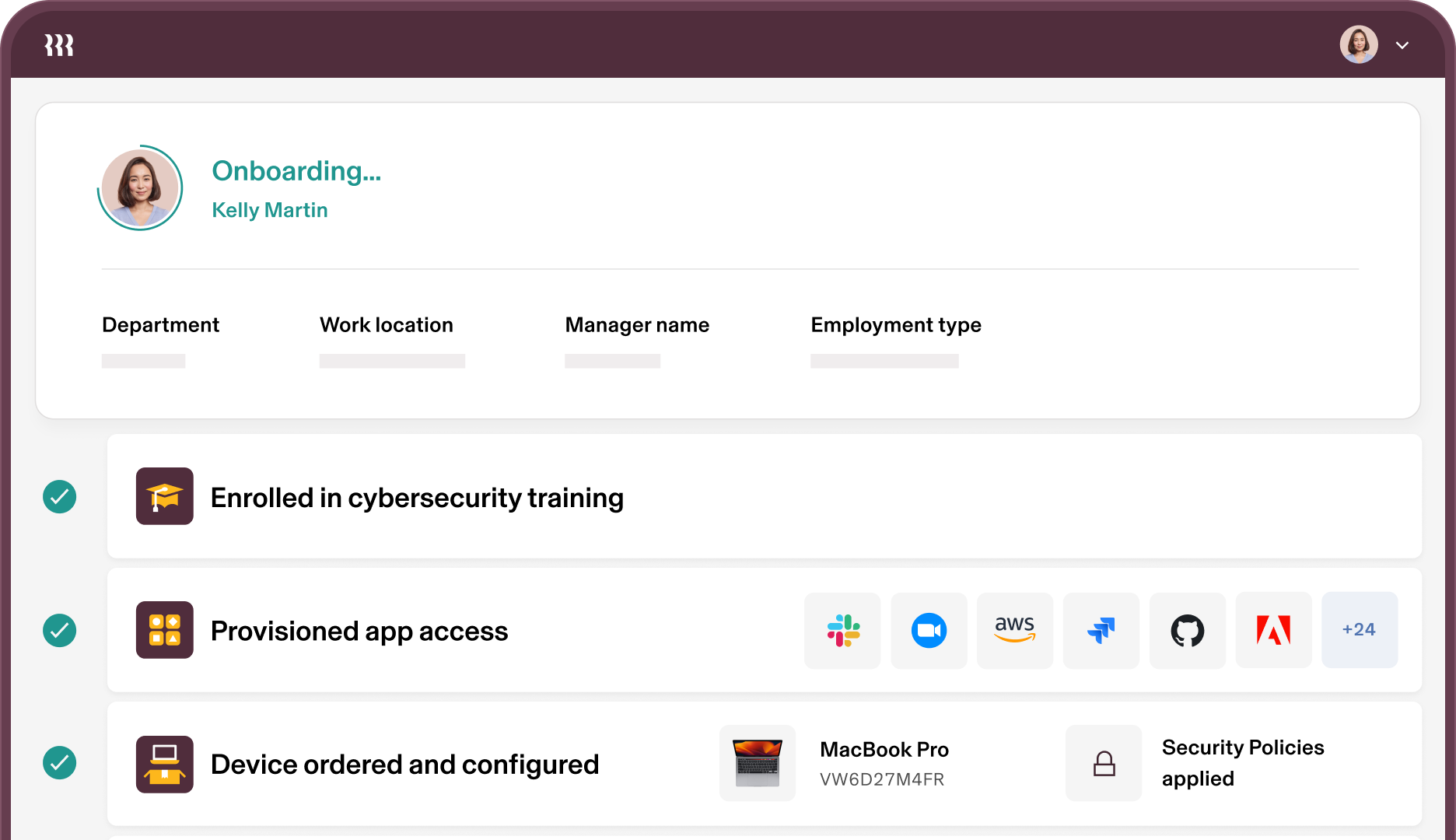

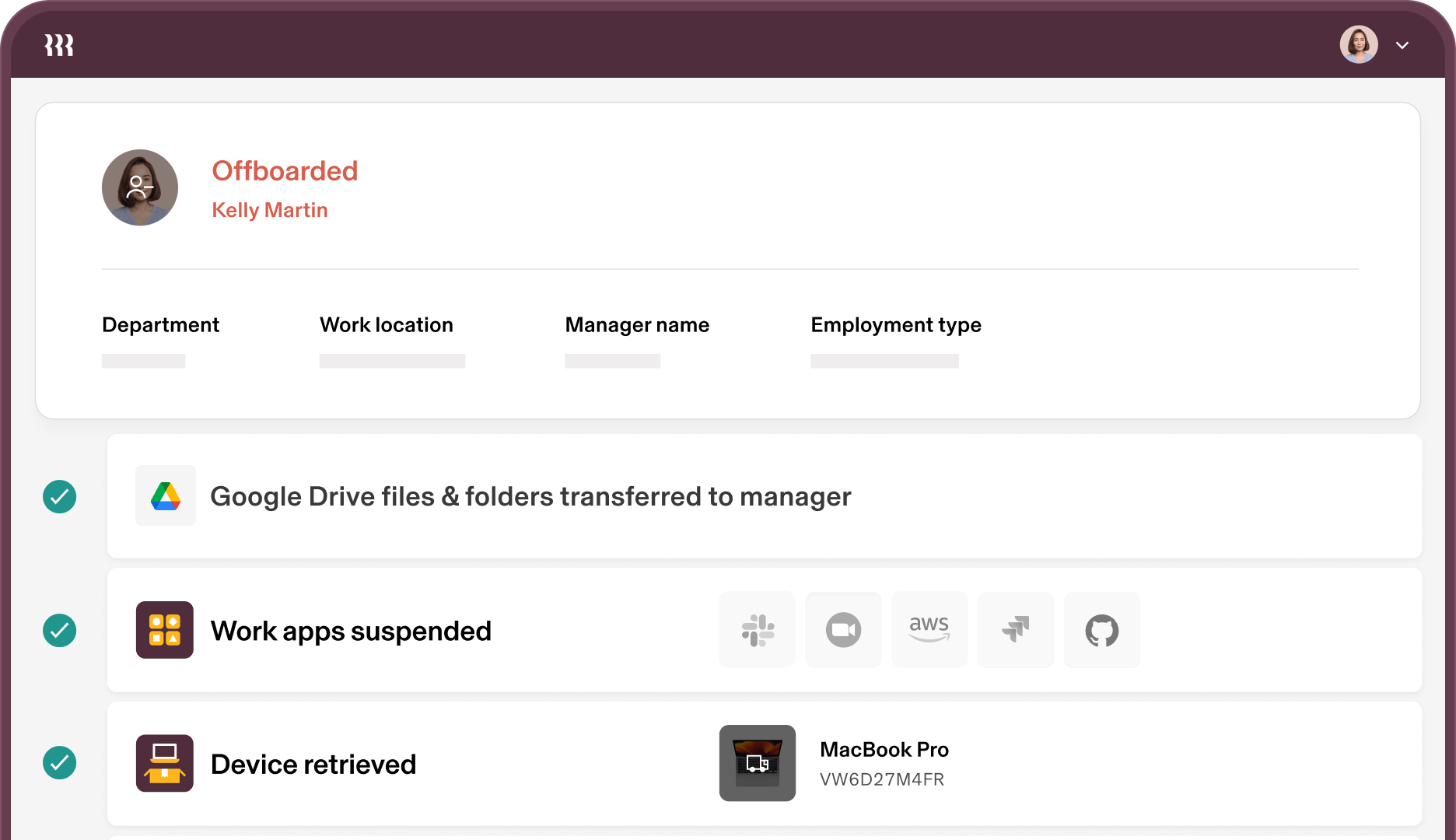

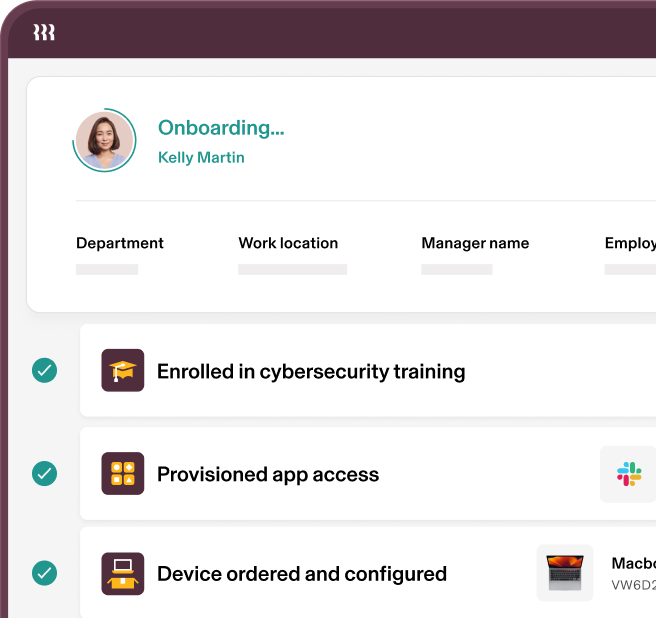

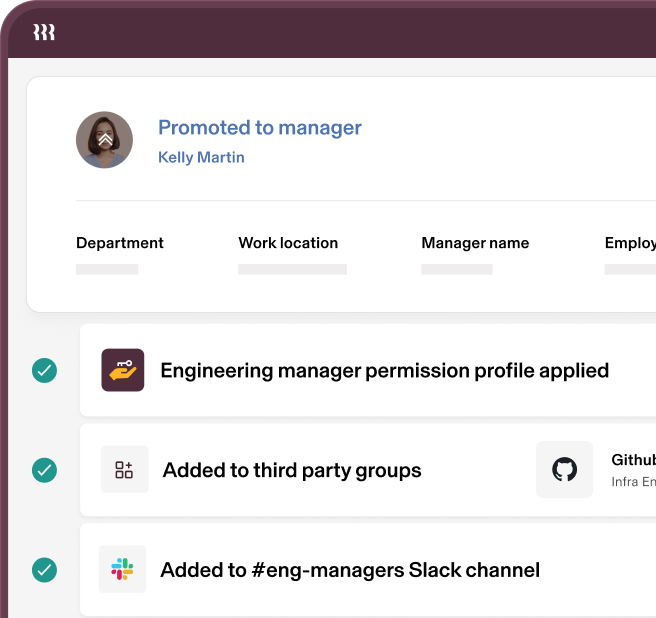

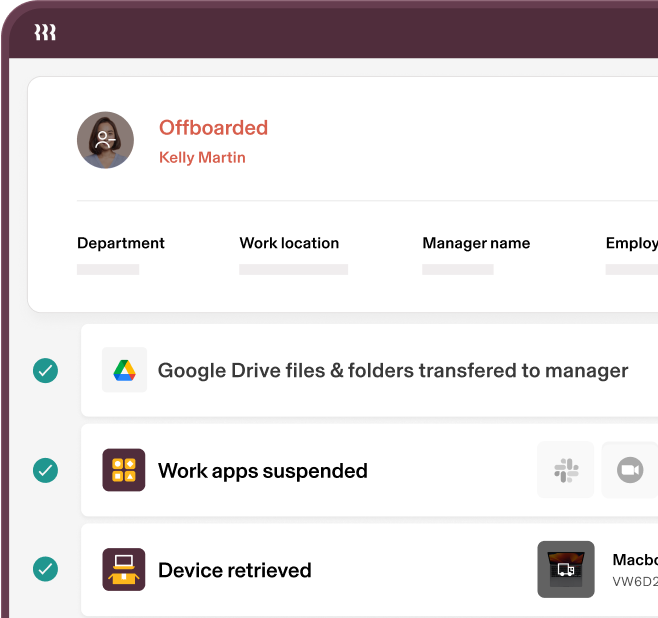

Automatisez l’intégralité du cycle de vie des utilisateurs

De l’onboarding à l’offboarding en passant par chaque transfert, maintenez la sécurité grâce à l’automatisation des politiques pour le provisionnement, l’authentification unique, les autorisations et les appareils.

Onboarding

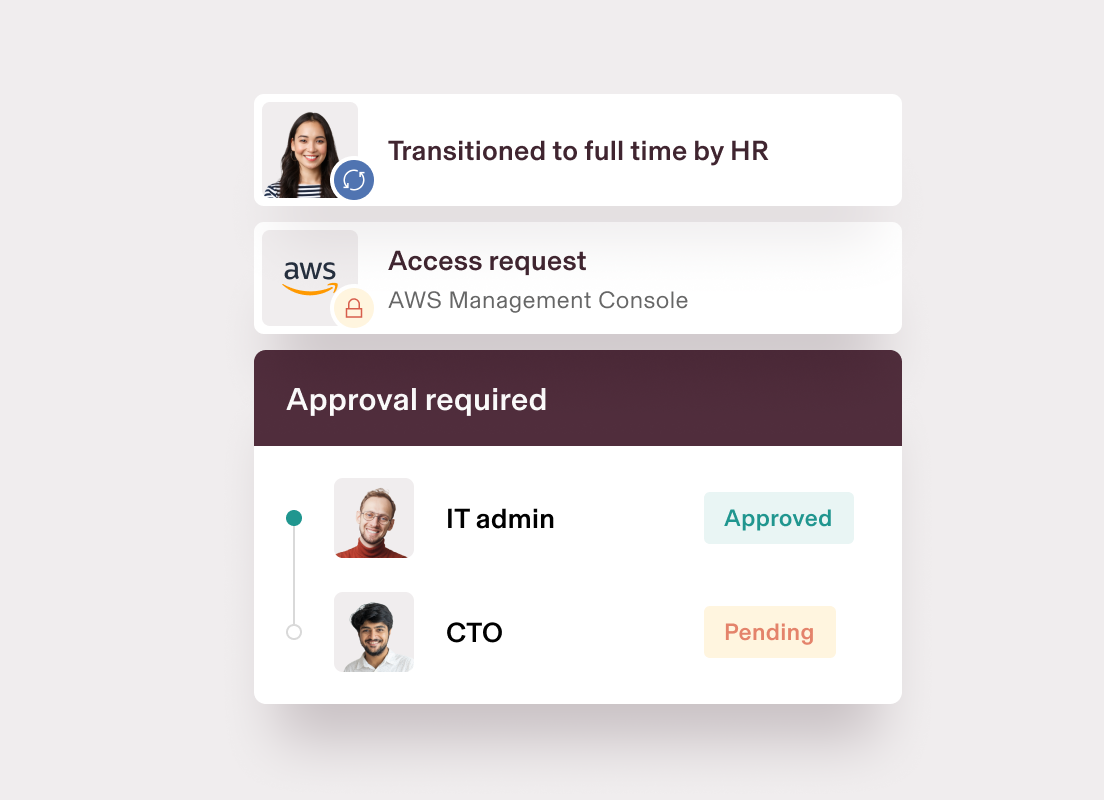

Transferts

Offboarding

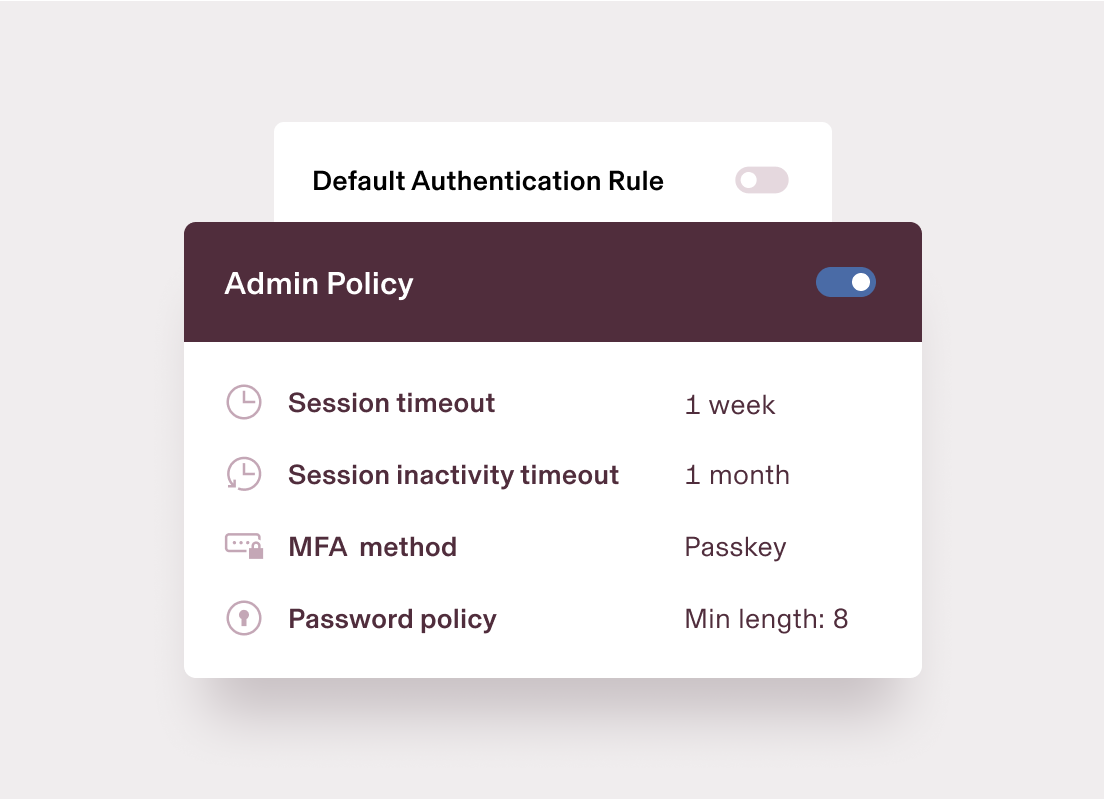

Vous créez les règles. Rippling les applique.

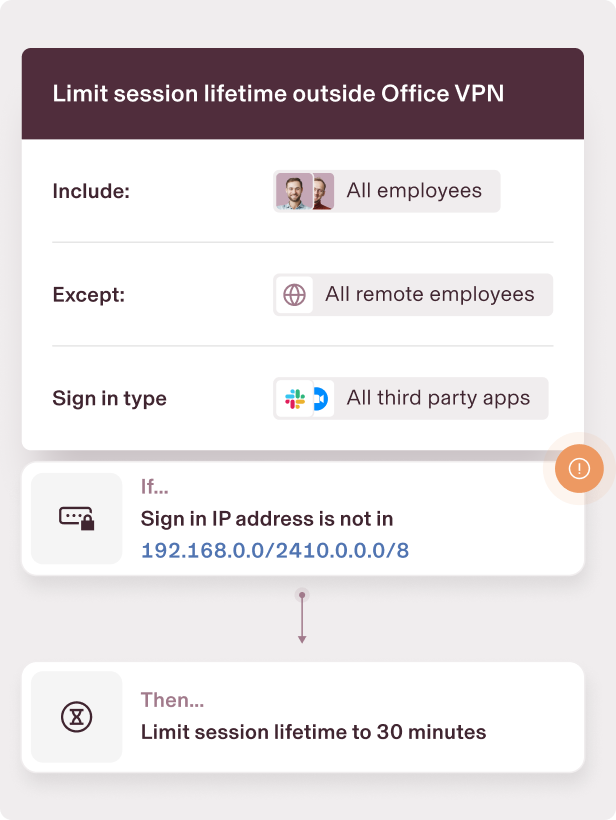

Déployez des politiques de sécurité personnalisées basées sur les données en temps réel des utilisateurs et des appareils (par exemple, le service, le système d’exploitation et des centaines d’autres attributs) qui s’adaptent automatiquement à l’échelle de toute l’entreprise.

Appliquez l’authentification dynamique

Les politiques de sécurité ne devraient pas être les mêmes pour tous les cas de figure. Adaptez les exigences d’authentification en fonction de données granulaires, comme le rôle et le service.

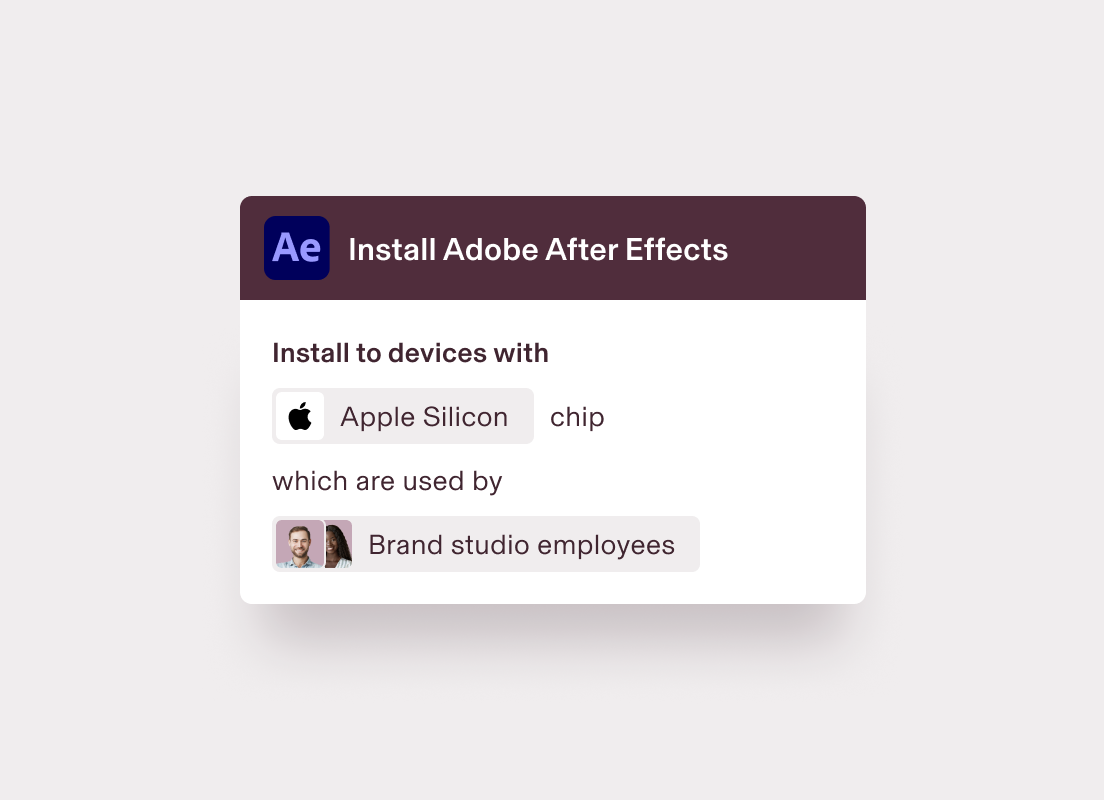

Simplifiez la configuration des appareils

Déployez des logiciels, des politiques et des configurations sur les appareils en fonction d’ensembles dynamiques d’attributs d’utilisateur et d’appareil partagés, tels que le système d’exploitation, le service et le statut du chiffrement.

Contrôlez les modifications du système

Acheminez automatiquement les demandes vers les bons approbateurs et établissez des politiques dynamiques pour garantir une collaboration fluide entre l’IT et les RH.

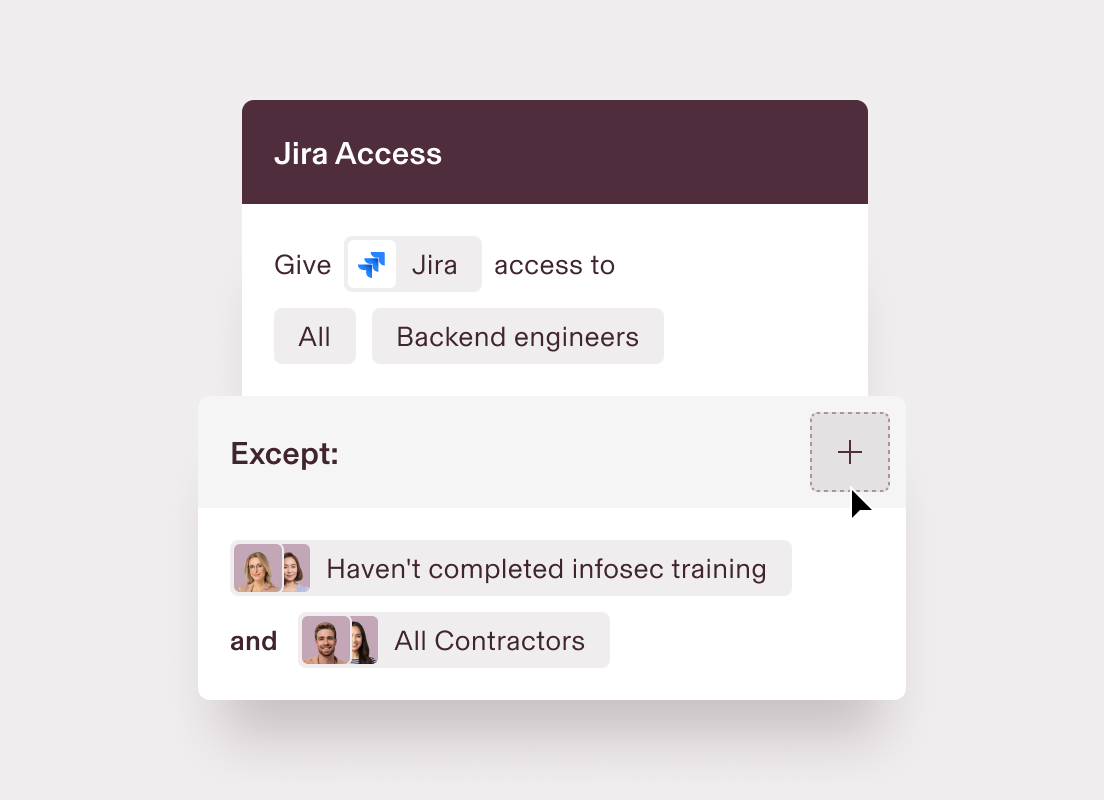

Maintenez les accès à jour

Les autorisations sont mises à jour automatiquement. Tout le monde dispose ainsi du bon niveau d’accès sans aucune intervention manuelle de la part de votre équipe.

Un seul tableau de bord

Une visibilité de bout en bout

Bénéficiez d’informations actualisées sur le statut des identités, des accès, des appareils et des stocks en un seul coup d’œil. Exécutez des rapports, suivez l’activité ou étudiez en profondeur les données des utilisateurs et des appareils.

WORKFLOWS

Libérez-vous des tâches

administratives manuelles

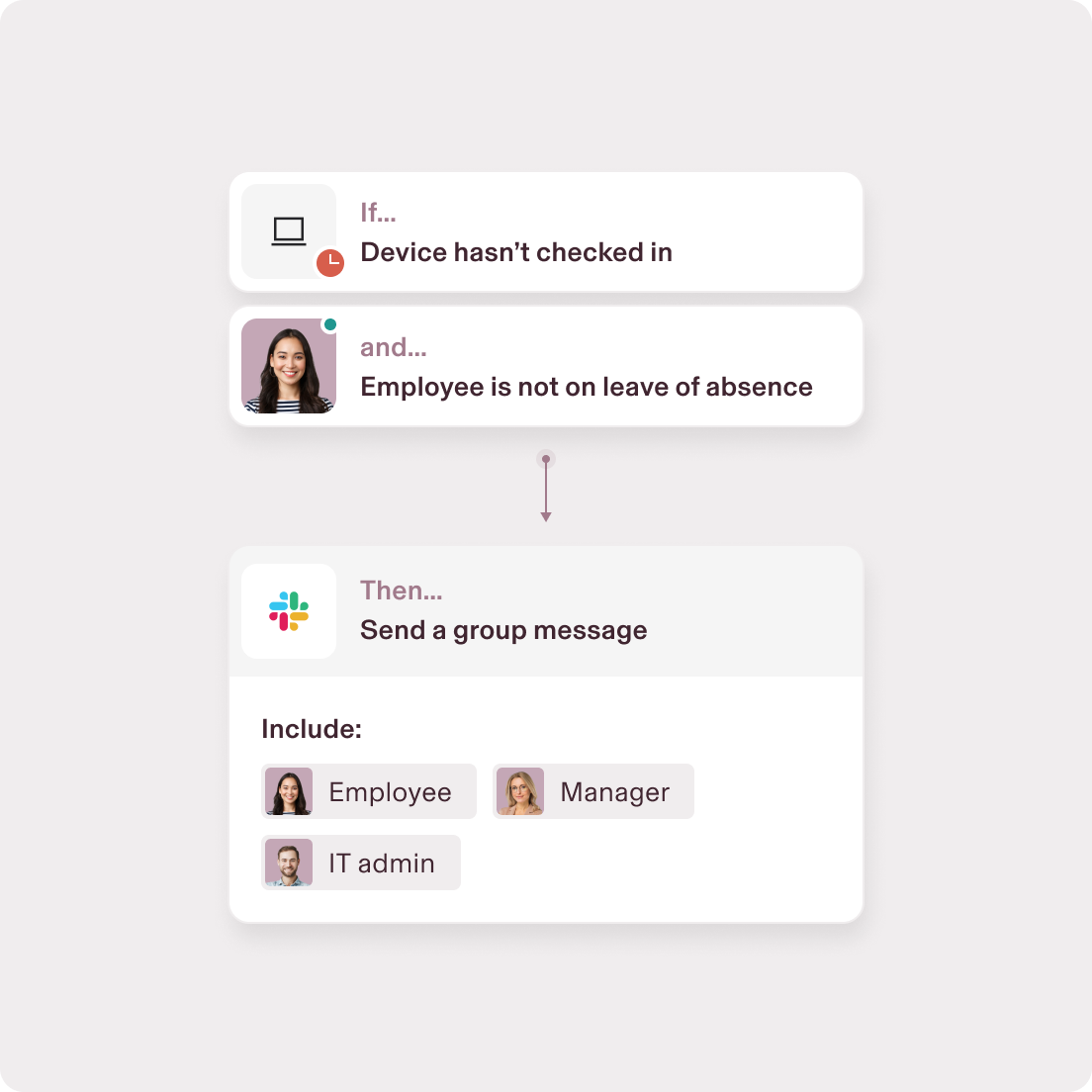

Créez des workflows personnalisés déclenchés par n’importe quelles données d’utilisateur ou d’appareil. Restez automatiquement au fait de ce qui se passe dans l’ensemble de votre parc et gardez ainsi l’esprit tranquille.

Détecter toute activité suspecte

Garantissez la sécurité de vos équipes à distance grâce à des déclencheurs basés sur le comportement qui nécessitent une authentification multifacteur si des adresses IP suspectes sont détectées.

Surveiller votre parc

Créez des workflows granulaires basés sur les données en temps réel de votre parc, pour envoyer notamment des notifications automatisées aux managers et aux collaborateurs si un appareil n’est pas enregistré.

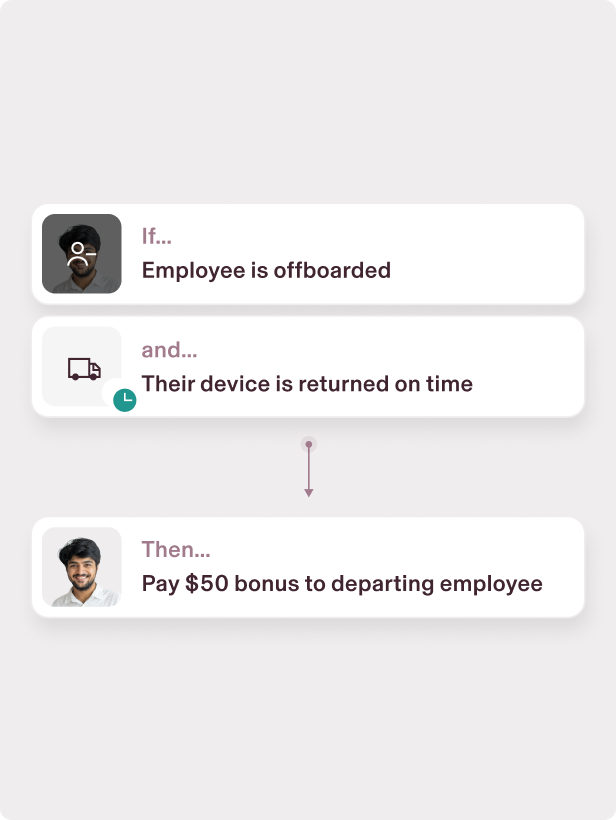

Rester au fait des récupérations

Définissez des règles pour déclencher automatiquement la récupération et le stockage des appareils dans l’un des entrepôts d’appareils de Rippling.

Sécurité DE BOUT EN BOUT

Tous les outils de sécurité dont vous avez besoin, et plus encore

Provisionnement des utilisateurs et authentification unique

Contrôles d’accès basés sur le rôle

Journaux d’audit d’activité

Authentification multifacteur et application des mots de passe

MDM multi-OS

Création de rapports de conformité

Gestion et protection des points de terminaison

Mises à jour du système d’exploitation et des logiciels

SOC 2 Type II, ISO 27001, CSA STAR Niveau 2

Rippling combine des fonctionnalités de sécurité de niveau optimal à des audits réguliers pour garantir la protection de vos données à tout moment

En savoir plus sur la sécuritéLOGICIEL POUR LA GESTION IT DE BOUT EN BOUT

Des outils natifs pour l’intégralité du cycle de vie des utilisateurs et des appareils

Tout

Gestion des appareils

Gestion des identités et des accès

Gestion des stocks

Une conception différente

Analyser, automatiser et orchestrer toute la pile

Alors que la plupart des logiciels « tout-en-un » sont constitués de systèmes acquis, avec des modules déconnectés et des données cloisonnées, Rippling développe ses produits dans une seule et même plateforme à partir d’une source unique pour gérer toutes les données professionnelles en lien avec vos collaborateurs. Cette source de données complète et flexible délivre un ensemble de fonctionnalités particulièrement performantes.

Autorisations

Contrôlez automatiquement les autorisations et les accès de chaque collaborateur de votre entreprise.

Politiques

Élaborez des politiques personnalisées pour appliquer les règles et les procédures propres à votre entreprise.

Workflows

Automatisez tous les processus ou presque grâce à des déclencheurs personnalisés et à des actions de workflow avancées.

Analytique

Prenez de meilleures décisions plus rapidement grâce à des données en temps réel unifiées, accessibles dans un outil convivial de création de rapports.

Ressources

Pour aller

encore plus loin

Voir Rippling IT en action

Questions fréquentes

Qu’est-ce qu’un logiciel de gestion informatique (IT) ?

Un logiciel de gestion IT est une solution basée sur le cloud, conçue pour fournir aux services IT un contrôle et une visibilité centralisés sur leur écosystème de technologies et d’appareils.

Avec les logiciels de gestion IT, finis les outils de surveillance disparates, les tâches répétitives et les processus hautement manuels. Les équipes informatiques peuvent ainsi optimiser leurs workflows, appliquer des politiques cohérentes et bénéficier d’une visibilité de bout en bout sur leur environnement informatique. Cela permet de simplifier les opérations IT et de renforcer la cybersécurité, tout en favorisant l’automatisation tout au long du cycle de vie de l’utilisateur, de l’onboarding à l’offboarding.

Comment les logiciels de gestion IT améliorent-ils l’efficacité de l’entreprise ?

La mise en œuvre d’une solution de gestion des services informatiques (ITSM) peut considérablement améliorer l’efficacité de l’entreprise en automatisant les processus métier et en centralisant la gestion des actifs informatiques. Un logiciel de gestion IT automatise les processus essentiels tels que le provisionnement des utilisateurs, les déploiements de logiciels et les procédures d’offboarding.

Lorsque les services informatiques sont libérés des charges administratives liées à la gestion des appareils, des stocks et des actifs, ils peuvent résoudre les problèmes plus rapidement et réduire au maximum les temps d’arrêt, tout en garantissant l’application de politiques cohérentes. Tout ceci contribue à une infrastructure IT plus sûre et plus stable.

Comment bien choisir le logiciel de gestion IT de mon entreprise ?

Choisir la bonne plateforme de gestion IT nécessite un examen attentif des besoins uniques de votre organisation et de l’environnement informatique existant. Soyez attentif aux critères suivants :

- Architecture de données unifiée : couverture complète de la gestion des identités et des accès, ainsi que de la gestion des appareils et des stocks

- Automatisation : simplification des workflows clés et application de politiques de sécurité précises

- Évolutivité : la solution évolue avec l’entreprise

- Intégrations avec votre écosystème d’applications existant

- Certifications de sécurité et de conformité (par exemple, SOC 2 et ISO 27001)

- Expérience utilisateur en libre-service : la plateforme peut être utilisée par n’importe quel collaborateur, quelle que soit son expertise technique